上海辰星电子数据司法鉴定中心对软件程序功能检验的计算机鉴定

上海辰星电子数据司法鉴定中心;在线播放器;软件功能检验;DNS查询

*

计算机鉴定

*

2013-08-27

是

据委托人介绍,2013年7月XX网信息技术(北京)股份有限公司起诉上海XX企业发展有限公司,认为其运营的“XX电影”客户端涉嫌未经许可提供《将爱情进行到底》、《精武风云》、《失恋33天》等电影的在线播放服务。现委托上海辰星电子数据司法鉴定中心对该客户端的播放功能进行司法鉴定。

(一)检验方法

本鉴定依据中华人民共和国公共安全行业标准GA/T 756-2008《数字化设备证据数据发现提取固定方法》、GA/T 828-2009《电子物证软件功能检验技术规范》进行检验。

(二)指定程序的固定保全

2013年8月12日,在鉴定工作站上打开浏览器Internet Explorer 8.0,在地址栏中输入网址,进入指定程序“XX电影”的下载页面,右击点击该网页上的“下载到电脑”链接,选择“目标另存为”进行指定程序的下载。将上述程序保存为文件“tv.huohua.android.movie_16814.apk”并计算其SHA256校验码为“eb3232c2ccb45eb96b9cf0b130a9580a6077705b3d316444486c267c773c06cb”。

图1 指定程序下载界面信息

(三)指定程序的功能检验

1.指定影视作品的的初步分析检验

使用micro USB线将测试手机Sumsung I9308 GALAXY SIII连接到鉴定工作站上,在手机弹出的连接方式选择界面选择磁盘驱动器。将上文中固定保全的程序文件“tv.huohua.android.movie_16814.apk”拷贝至测试手机Sumsung GALAXY S3的“.sdcardDownload”目录下,复制完成后,断开手机和鉴定工作站的连接。

进入测试手机“.sdcardDownload”目录,点击文件“tv.huohua.android.movie_16814.apk”进行安装,安装完成后手机桌面上显示安装完成的应用程序“XX电影”。

根据委托人的要求,需要对应用程序“XX电影”中部分影视作品进行分析,具体信息如表1所示。

序号 | 电影名称 | 序号 | 电影名称 | 序号 | 电影名称 |

| 精武风云 |

| 大武生 |

| 龙凤店 |

| 失恋33天 |

| 将爱情进行到底 |

| 画皮 |

| 左右 |

| 三枪拍案惊奇 |

| 疯狂的赛车 |

| 熊猫大侠 |

| 全城戒备 |

| 机器侠 |

| 观音山 |

| 窃听风云 |

| 精舞门2 |

表1需分析的影视作品名录

打开测试手机上的应用程序“XX电影”,依次搜索、播放表1中列出的影视作品,结果如表2所示。

序号 | 电影名称 | 播放结果 |

精武风云 | 无法搜索到该电影 | |

失恋33天 | 无法正常播放 | |

左右 | 无法搜索到该电影 | |

熊猫大侠 | 无法搜索到该电影 | |

观音山 | 无法搜索到该电影 | |

大武生 | 无法搜索到该电影 | |

将爱情进行到底 | 无法正常播放 | |

三枪拍案惊奇 | 无法搜索到该电影 | |

全城戒备 | 无法搜索到该电影 | |

窃听风云 | 无法搜索到该电影 | |

龙凤店 | 无法搜索到该电影 | |

画皮 | 无法正常播放 | |

疯狂的赛车, | 无法搜索到该电影 | |

机器侠 | 无法正常播放 | |

精舞门2 | 正常播放 |

表2搜索、播放影视作品的结果

由表2可知,只有影视作品《精舞门2》可以正常播放,故对该部影视作品进行抓包分析。

2.影视作品的抓包分析

在鉴定工作站上建立点对点的网络连接testzy,然后将测试手机通过无线方式连接到该网络。

图2 网络连接状态

由图2可知,测试手机的网络IP地址为192.168.137.98。

打开测试手机上的应用程序“XX电影”,通过搜索找到电影《精舞门2》,点击播放;同时使用Wireshark V1.6.5对整个过程进行抓包。电影播放结束后,将抓包结果保存为文件“精舞门2.pcap”,并计算其SHA256校验码。

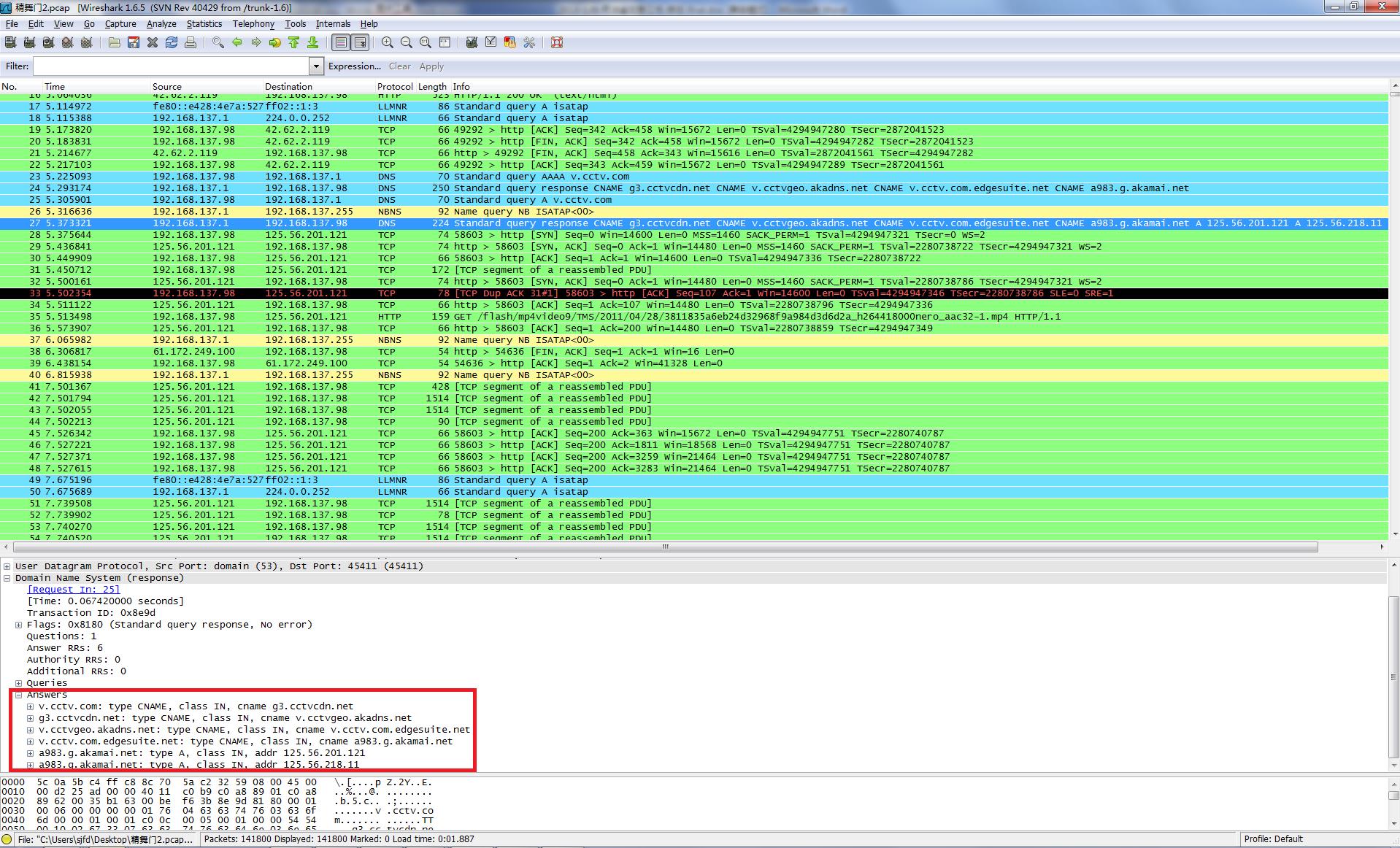

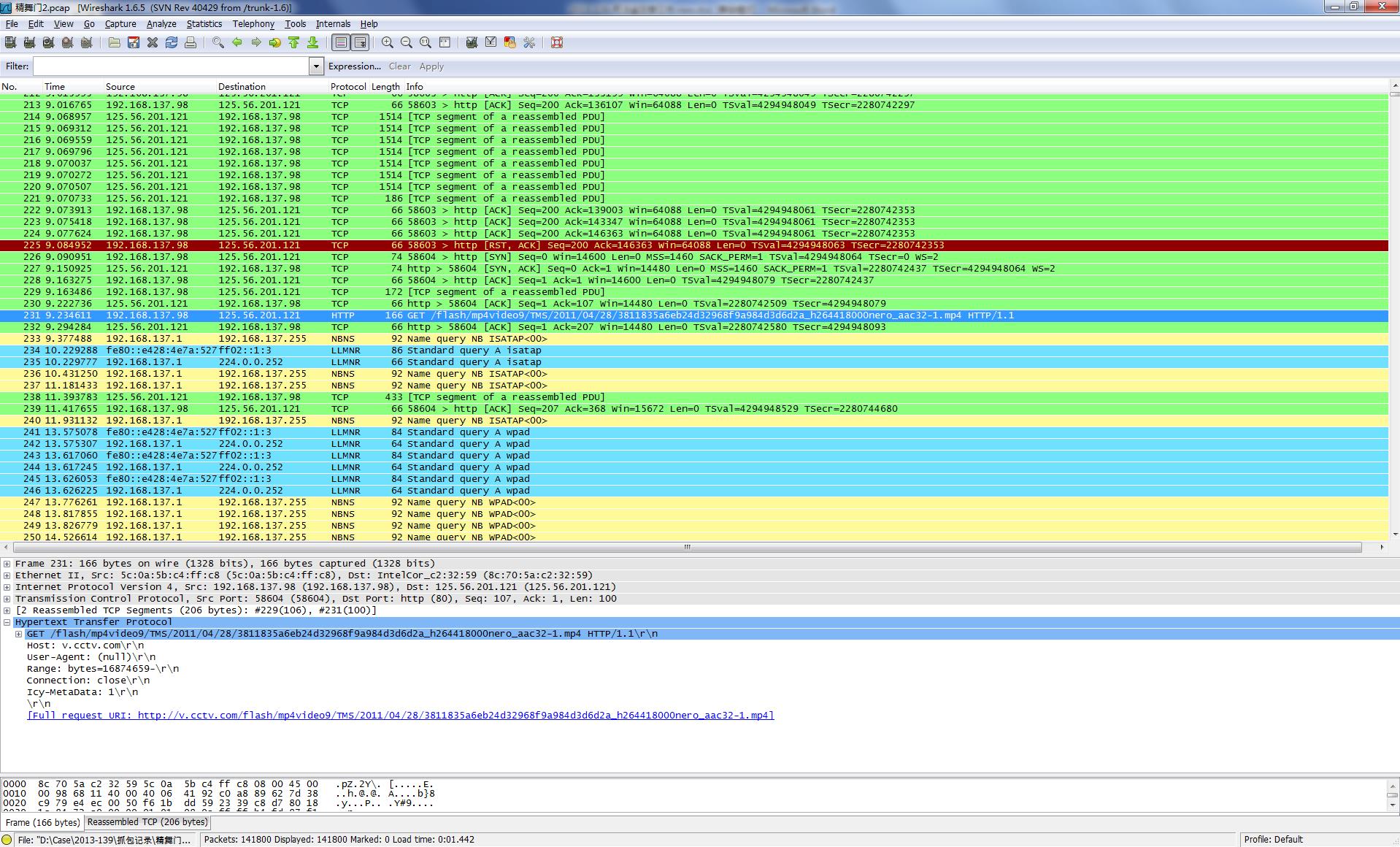

对文件“精舞门2.pcap”进行分析,发现在开始播放电影《精舞门2》时,IP地址为“192.168.137.98”的测试手机向本地DNS服务器“192.168.137.1”发送“v.cctv.com”的DNS查询请求,查询结果为“v.cctv.com”解析的IP地址为“125.56.201.121”和“125.56.218.11”。然后,IP地址为“192.168.137.98”的测试手机向IP地址“125.56.201.121”发送HTTP请求“GET /flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d 6d2a_h264418000nero_aac32-1.mp4”,目的在于获取“http://v.cctv.com/ flash/mp4video9/TMS/2011/04/28/”下的视频文件“3811835a6eb24d32968f9 a984d3d6d2a_h264418000nero_aac32-1.mp4”。

图3 抓包过程信息(1)

图4抓包过程信息(2)

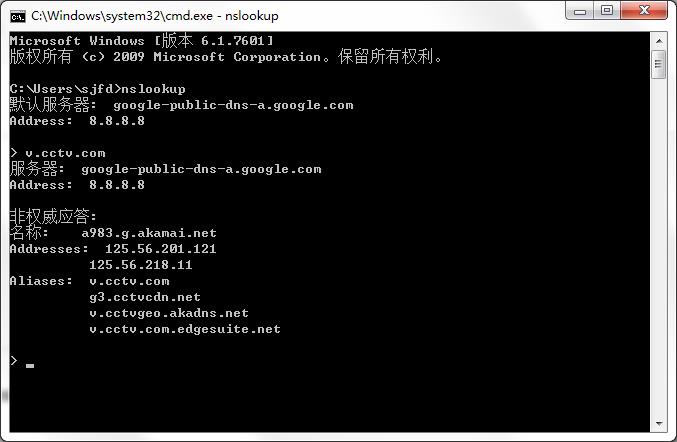

将本地DNS服务器设置为“8.8.8.8”,即Google服务器的公共DNS服务器,使用“nslookup”命令查询“v.cctv.com”的IP地址,解析结果显示为“125.56.201.121”和“125.56.218.11”。

图5 IP地址查询情况

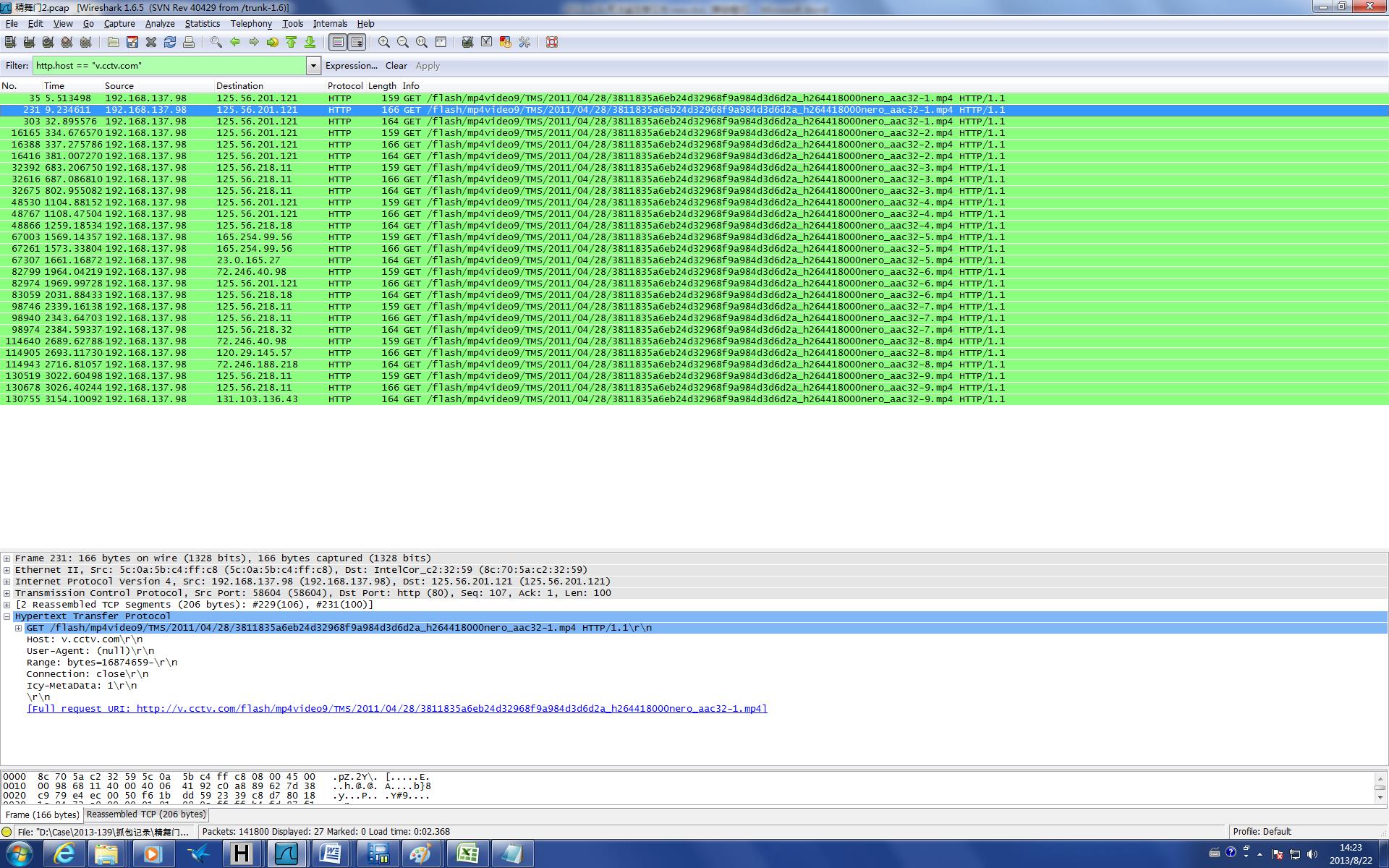

经分析,发现在整个播放过程中,IP地址为“192.168.137.98”的测试手机多次发出过类似的HTTP请求。使用“http.host == "v.cctv.com"”作为关键词进行过滤。

图6 使用关键词进行过滤的情况

将图6中提及的URI地址进行梳理,结果如表3所示。

序号 | 源IP | 目标IP | 完整的URI地址 |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-1.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-1.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-1.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-2.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-2.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-2.mp4 | |

192.168.137.98 | 125.56.218.11 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-3.mp4 | |

192.168.137.98 | 125.56.218.11 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-3.mp4 | |

192.168.137.98 | 125.56.218.11 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-3.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-4.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-4.mp4 | |

192.168.137.98 | 125.56.218.18 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-4.mp4 | |

192.168.137.98 | 165.254.99.56 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-5.mp4 | |

192.168.137.98 | 165.254.99.56 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-5.mp4 | |

192.168.137.98 | 23.0.165.27 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-5.mp4 | |

192.168.137.98 | 72.246.40.98 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-6.mp4 | |

192.168.137.98 | 125.56.201.121 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-6.mp4 | |

192.168.137.98 | 125.56.218.18 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-6.mp4 | |

192.168.137.98 | 125.56.218.11 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-7.mp4 | |

192.168.137.98 | 125.56.218.11 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-7.mp4 | |

192.168.137.98 | 125.56.218.32 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-7.mp4 | |

192.168.137.98 | 72.246.40.98 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-8.mp4 | |

192.168.137.98 | 120.29.145.57 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-8.mp4 | |

192.168.137.98 | 72.246.188.218 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-8.mp4 | |

192.168.137.98 | 125.56.218.11 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-9.mp4 | |

192.168.137.98 | 125.56.218.11 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-9.mp4 | |

192.168.137.98 | 131.103.136.43 | http://v.cctv.com/flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-9.mp4 |

表3 URL地址梳理情况

如表3所示,测试手机发出HTTP请求获取视频的目标IP地址除了“125.56.201.121”和“125.56.218.11”(“v.cctv.com”解析的IP地址)外,还出现了“125.56.218.18”、“165.254.99.56”、 “23.0.165.27”、“72.246.40.98”、“125.56.218.32”、“120.29.145.57”、“72.246.188.218”和“131.103.136.43”。以其中获取“3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-5.mp4”视频为例,对数据包“精舞门2.pcap”进行分析。

图7数据包“精舞门2.pcap”的分析过程

由图7可知,每次IP地址为“192.168.137.98”的测试手机向本地DNS服务器“192.168.137.1”发送“v.cctv.com”的DNS查询请求时,DNS对“v.cctv.com”的IP地址解析结果因为时间变化有所不同,而该次查询的结果为解析的IP地址为“23.0.165.27”和“23.0.165.89”。IP地址为“192.168.137.98”的测试手机向IP地址“23.0.165.27”发送HTTP请求“GET /flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-5.mp4”,目的在于获取“http://v.cctv.com/flash/mp4video9/ TMS/2011/04/28/”下的视频文件“3811835a6eb24d32968f9a984d3d6d2a _h264418000nero_aac32-5.mp4”。

2013年8月21日,在鉴定工作站上打开迅雷7.0,分别打开表3中的URI进行涉案视频文件的下载。

计算下载所得文件的SHA256校验码,下载所得的视频文件信息如表4所示。

序号 | 视频名称 |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-1.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-2.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-3.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-4.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-5.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-6.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-7.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-8.mp4 | |

3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-9.mp4 |

表4下载的视频文件信息

分别打开表4中的视频文件,发现其内容与在测试手机上使用“XX电影”应用程序播放的《精舞门2》电影内容一致。

从网址为“http://app.suning.com/software.php?pack=tv.huohua.android.movie”的网页上获取的应用程序“XX电影”,在播放委托人指定的影视作品《精舞门2》时,先向DNS服务器发送“v.cctv.com”的DNS查询请求,然后向“v.cctv.com”解析后的IP地址发送HTTP请求“GET /flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-x.mp4”(x为1到9),从而完成影视作品的播放过程。

根据委托人的要求,本次鉴定对网址为“http://app.suning.com/software.php?pack=tv.huohua.android.movie”的网页上提供下载的应用程序“XX电影”(即文件“tv.huohua.android.movie_16814.apk”)进行了固定保全,并对其播放影视作品的功能进行了分析检验,结论如下:从网址为“http://app.suning.com/software.php?pack=tv.huohua.android.movie”的网页上获取的应用程序“XX电影”,在播放委托人指定的影视作品《精舞门2》时,先向DNS服务器发送“v.cctv.com”的DNS查询请求,然后向“v.cctv.com”解析后的IP地址发送HTTP请求“GET /flash/mp4video9/TMS/2011/04/28/3811835a6eb24d32968f9a984d3d6d2a_h264418000nero_aac32-x.mp4”(x为1到9),从而完成影视作品的播放过程。因此,“XX电影”上播放的电影《精舞门2》是保存在域名为“v.cctv.com”的服务器上的。